Vertrauensvolle, digitale Identitäten – Ist mein Partner auch wirklich der, der er vorgibt zu sein?

Wie man digitale Idenditäten im Internet regeln kann

Unternehmen stehen heute vor der Herausforderung eines immer härteren globalen Wettbewerbs. Wir vernetzen uns, denn gemeinsam sind wir stark! Genau wie Social Networks in unserem Privatleben, in welchen wir Informationen austauschen, werden IoT-Netzwerke entstehen, in denen sichere und vertrauenswürdige Daten und Informationen ausgetauscht werden.

Doch was bedeutet es, wenn wir digital unsere Daten und Informationen austauschen? Mit wem tausche ich die Daten tatsächlich aus? Ist mein digitaler Partner auch wirklich der, der er zu sein vorgibt? Zusätzlich steigt die Komplexität, wenn auch plötzlich Maschinen oder andere physische Gegenstände einen „digitalen Raum“ zum Interagieren bekommen. Akteure im Netzwerk sind im Rahmen von IoT nicht nur Personen oder Unternehmen – nein, auch physische Gegenstände (Maschinen, Geräte, Autos etc.) werden mit einer digitalen Identität in die Netzwerkarbeit eingebunden. Somit agieren sie als vollwertige Prozessteilnehmer in der dezentralen Zusammenarbeit der Zukunft. Die Frage ist somit: Wie wird ein Netzwerk aus unterschiedlichsten Akteuren mit digitalen Identitäten aufgebaut, in dem sich die Akteure gegenseitig nicht zwangsweise kennen, aber dennoch vertrauen können?

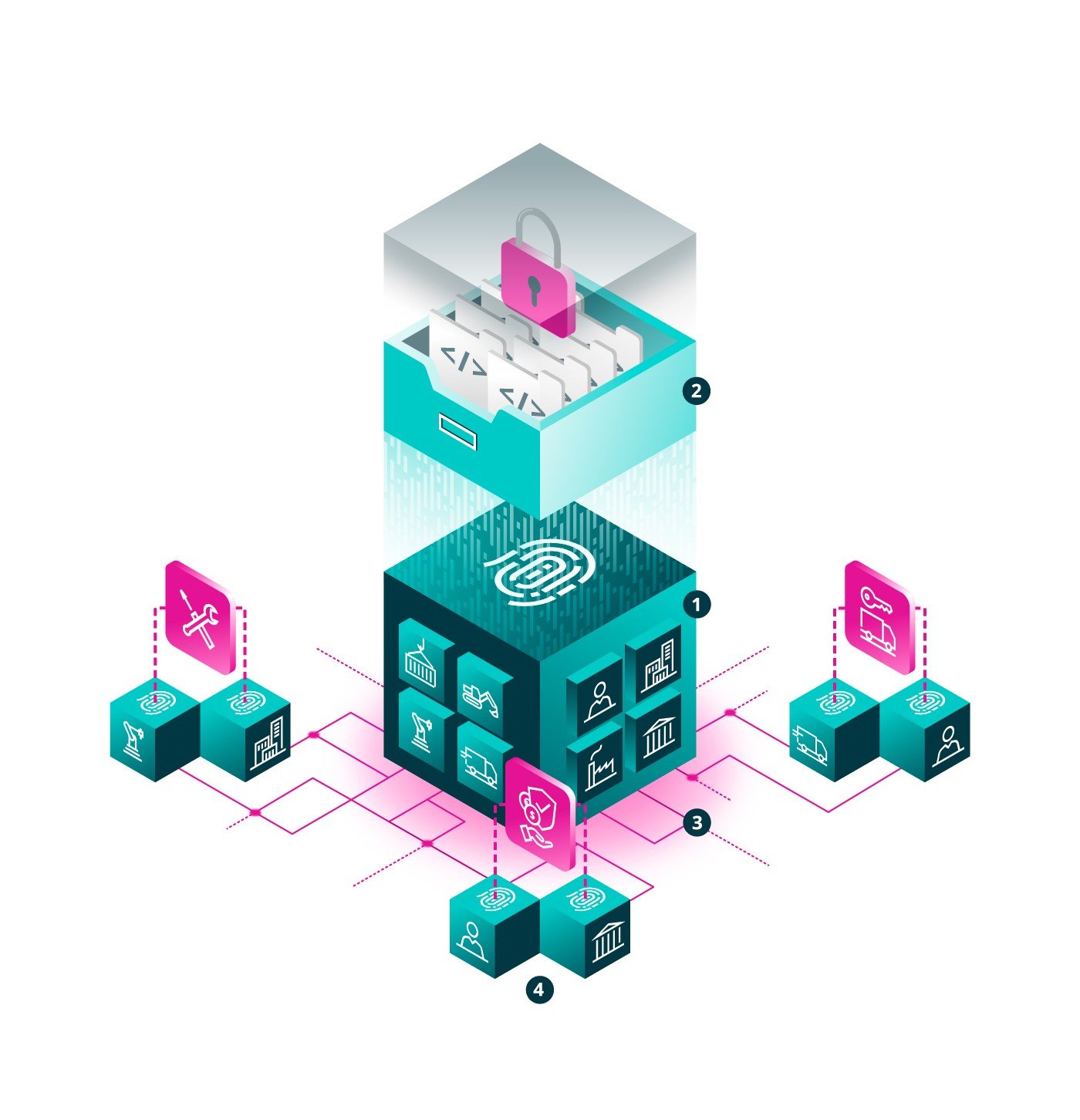

Um ein solches Netzwerk voller verschiedener digitaler Identitäten aufzubauen bedarf es einer vertrauensvollen, dezentralen Basis ohne Intermediär. Darin stellt eine digitale Identität eine eindeutige Identifikation eines Akteurs (Person, Unternehmen, Produkt etc.) dar. Diese Identität kann mit einem digitalen Fingerabdruck des Akteurs verglichen werden.

Die Blockchain-Technologie ermöglicht es dabei jedem, digitale Identitäten für seinen Anwendungsfall zu erstellen. Alle während des Lebenszyklus einer digitalen Identität generierten Daten werden revisionssicher gespeichert. Alle digitalen Identitäten können miteinander in Kontakt treten und ihre Daten und Informationen sicher und zuverlässig austauschen.

- Die digitalen Identitäten verifizieren sich gegenseitig. Beispielsweise können erhaltene Zertifikate durch eine unabhängige Instanz, wie einen Auditor, bestätigt werden. Somit muss nicht ein PDF-Dokument hochgeladen werden, sondern es wird dem ausstellenden Auditor vertraut. Ein solcher Anwendungsfall wird im Bereich CSR (Corporate Social Responsibility) aktuell in der Textilindustrie auf Basis des evan.network umgesetzt. Bei einem Produkt wird die Verifikation über den Besitzer ausgestellt. Somit kann beispielsweise eine Maschine oder Gerät im Namen des Besitzers mit anderen digitalen Identitäten interagieren. Ein solcher PoC der unternehmensübergreifenden Maschine zu Maschine-Kommunikation wird durch das Mittelstand 4.0-Kompetenzzentrum der TU Ilmenau im März 2019 der Öffentlichkeit zugänglich gemacht.

- Eine digitale Identität wird durch verschiedene Daten bzw. Informationen beschrieben. Diese Daten werden als so genannte Transaktionen verschlüsselt und manipulationssicher in der Blockchain abgelegt. Bei Bedarf können diese Daten oder auch nur Teilmengen der vorhandenen Daten mit anderen Netzwerkakteuren (situationsbezogen) ausgetauscht werden. Der Zugriff auf die Daten kann aber genauso auch jederzeit wieder entzogen werden. Somit wird die Datenhoheit nicht abgegeben. Diese Art des vertrauensvollen Datenteilens ist Ende 2018 zusammen mit den Banken der Automobilwirtschaft in einem ersten realen PoC erfolgreich getestet worden. Das Projekt wird im Rahmen des Digital Days der Öffentlichkeit präsentiert, um auch weitere Partner (Hersteller, Banken, Versicherungen etc.) für das Netzwerk zu gewinnen.

- Die verifizierten digitalen Identitäten werden auf einer hoch-performanten neutralen Betriebsplattform ohne Intermediär gespeichert. Das Blockchain Netzwerk, das von verschiedenen Unternehmen betrieben wird und sich im Besitz verschiedener Unternehmen befindet, stellt in diesem Zusammenhang eine neutrale Betriebsplattform eines öffentlichen Konsortiums dar. Auf dieser Basis entstehen aktuell dezentrale Geschäftsnetze mit teilweise veränderten oder neuen (flexiblen) Geschäftsmodellen, wie beispielsweise in der Versicherungsbranche.

- Wie bereits angedeutet werden nun die digitalen Identitäten in einer Vielzahl von Anwendungsfällen wie Smart Maintenance, Rental and Sharing oder Finance and Insurance eingesetzt. Dabei kommt es immer auf die Vision und Strategie in den jeweiligen Unternehmen, Institutionen oder auch Verbänden an. Die Ausrichtung der Zusammenarbeit in Netzwerken, egal ob beispielsweise Supply Chain, Mobility as a Service/Sharing Economy oder auch das Anbieten flexibler, kundenspezifischer Dienstleistungsprodukte ist dabei über die „Branchengrenzen“ hinaus barrierefrei möglich. Beim Austausch der Daten muss nicht mehr auf ein spezielles Format geachtet werden. Nein – es muss lediglich definiert werden WELCHE Daten sollen WANN mit WEM vertrauensvoll geteilt werden.

Die digitale Darstellung physischer Produkte wird zu einem wesentlichen Bestandteil der intelligenten Digitalisierung, da sie über die reine Vernetzung hinaus einen Mehrwert schafft und damit die Grundlage für Industrie 4.0, vernetztes Wohnen oder Smart Cities schafft. 2019 wird somit das Jahr, in dem ein „social network of things“ auf Basis der Blockchain-Technologie aufgebaut und etabliert wird.

Mehr zum Thema Blockchain und digitale Identitäten:

Blockchain ; Die Zukunft mit digitalen Ketten besser verstehen

Blockchain; Möglichkeiten und Anwendungen der Technologie

Wofür kann ICH denn die Blockchain-Technologie nun nutzen?

Die Kommentarfunktion ist geschlossen.